Библиотека сайта rus-linux.net

Network Security Toolkit поможет администраторам сети

Оригинал: Network Security Toolkit distribution aids network security administrators

Автор: Cory Buford

Дата: 23 июля 2008

Перевод: Александр Тарасов aka oioki

Дата перевода: 15 августа 2008

Network Security Toolkit - это один из многих дистрибутивов Linux типа Live CD, направленных на анализ безопасности сети. NST дает администраторам простой доступ к широкому множеству открытых сетевых приложений, многие из которых включены в сотню лучших средств безопасности, рекомендованных сайтом insecure.org.

Последняя версия NST - 1.8.0 была выпущена в июне. Предыдущие версии NST были основаны на Fedora Core 5, а эта новая версия - на Fedora 8, используется ядро Linux 2.6.25.6-27.fc8 с окружением рабочего стола Fluxbox. Можно скачать NST с авторского сайта - либо как ISO-образ Live CD, либо виртуальную машину VMware.

При загрузке с Live CD вам будет предложено несколько вариантов загрузки, для различных аппаратных возможностей или требуемых служб. Вариант по умолчанию - "desktop/laptop", включающий все утилиты NST, поддержку USB и консоль. Во всех вариантах требуется наличие работающего DHCP-сервера, иначе придется ввести параметры сети вручную. Процесс загрузки занимает минуту или две, и по соображениям безопасности перед первым попаданием в командную строку необходимо ввести новый пароль root. Здесь пользователь уже может запустить Fluxbox с помощью простой команды startx.

Можно установить NST и на жесткий диск, однако этот процесс не так прост. В больших организациях совершенно необходимо постоянно следить за сетевой активностью и безопасностью, поэтому установить NST на жесткий диск будет чрезвычайно полезно.

Виртуальная машина NST дает вам удобную возможность попробовать дистрибутив на мощной машине. Единственным недостатком такого подхода является ограничения в использовании беспроводных сетевых карт, ведь VMware считает беспроводной адаптер за обычную Ethernet-карту виртуальной машины.

Что у него внутри?

Пусть непритязательный внешний вид Fluxbox не сбивает вас с толку. Хотя интерфейс легкий и простой, но из него доступно множество мощных сетевых средств. Из средств защиты от сетевых вторжений можно упомянуть Kismet, Snort, AirSnort, NMAP и Wireshark. Nessus - популярный сканер уязвимостей, которому не было уделено внимания в последнем BackTrack-релизе (BT3), на сей раз включен в дистрибутив. Помогут вам следить за состоянием сети такие программы как Nagios, Argus и Zabbix. В дополнение к этим административным средствам, дистрибутив включает в себя еще и пользовательские программы - почтовый клиент (Pooka), клиент мгновенного обмена сообщениями (Pidgin), веб-браузер (Firefox), средства обработки текстов и графики (ImageMagick, XPDF, Nedit и другие), антивирус (ClamAV), терминальные коммуникации (GTKterm, Minicom), удаленный рабочий стол (VNC, TSClient) и средства восстановления данных (cfdisk, Partition Image). Я был удивлен, обнаружив в составе дистрибутива свободную программу для GPS-навигации GPSDrive. Еще включены СУБД MySQL и PostgreSQL, а если вам нужен почтовый сервер - к вашим услугам Sendmail.

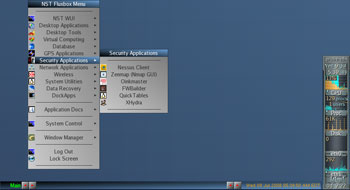

Меню Fluxbox в NST

Для запуска программ, включенных в NST, можно пользоваться либо веб-интерфейсом (Web user interface, WUI), основанном на AJAX и JSON, либо выбирать их из меню Fluxbox. Если вы знаете, чего ищете, просто нажмите правой кнопкой мышки на рабочем столе - появится меню Fluxbox со всеми программами, разделенными по категориям. К примеру, все графические средства проверки уязвимостей системы можно найти в подменю Security Applications, а общие средства для работы с сетью (такие как Wireshark) расположены в Network Applications. Можно упрекнуть разработчиков меню NST Fluxbox в том, что некоторые программы присутствуют одновременно в разных категориях; к примеру, приложение ATerm находится в подменю NST WUI и Desktop Applications.

Пользовательский интерфейс

Если программа не обладает графическим интерфейсом или требует консоли для своей настройки, NST упрощает работу с ней посредством помещения ее в WUI. Можно выбрать как упрощенный WUI, в котором программы сгруппированы в соответствии с решаемой задачей (сниффинг, мониторинг или проверка на вторжения); так и из категоризированного списка.

WUI упрощает использование программ. При выборе программы или задачи вам будет показана страница, на которой нужно выбрать определенный скрипт - для настройки или выполнения операции. Если нужно изменить настройки, это можно легко сделать, отредактировав конфигурационные файлы программы или введя параметры команды. На странице каждой программы также есть ее описание и краткая документация.

Попробуем NST

После беглого осмотра всех программ, я установил NST на отдельный компьютер и ввел его в нашу офисную сеть. Был задействован неиспользуемый относительно слабый компьютер - сервер Dell PowerEdge 2500 с процессором Pentium III 1GHz, 768 Мб ОЗУ, тремя сетевыми картами 10/100 и двумя жесткими дисками по 18 Гб.

Сначала я указал первоначальные настройки (такие как IP-адрес) и включил службы SSH, HTTPS и VNC. Одна из основных особенностей дистрибутива - веб-интерфейс WUI, и я решил попробовать его в действии, а именно настроил ntop и Zabbix для проверки сетевого трафика и слежения за состоянием некоторых серверов.

Настроить ntop очень просто. Всего лишь выберите категорию Network в NST WUI. В подкатегории Monitor будет располагаться ntop. Нажатие на ntop откроет его конфигурационную страницу. Выберите интересующую вас сетевую карту, введите другие опции ntop (годятся настройки по умолчанию) и нажмите на кнопку Start, чтобы включить ntop. В дополнение ко всему WUI показывает команду, с помощью которой ntop был включен. Вернитесь на предыдущую страницу и нажмите "Use ntop interface (HTTPS)", чтобы войти на страницу ntop. На странице ntop вы увидите сетевой трафик, различные его типы (TCP, UDP, ARP и т.д.), источник трафика и другую информацию. Итак, можно следить за трафиком за три щелчка мышки.

Настройка Zabbix, проверяющего состояние хостов в сети, требует большего количества шагов. Хост в сети может быть сервером или сетевым устройством. Агент, который можно скачать

с сайта Zabbix, должен быть установлен на каждом исследуемом хосте. Из той же подкатегории что и ntop, выберите Zabbix Server Management для входа на его конфигурационную страничку. Перед запуском Zabbix необходимо включить службы mysqld и ntpd, это можно сделать, нажав на соответствующих кнопках. После этого просто запустите службу Zabbix, отправляйтесь на страницу Zabbix, ищите и добавляйте хосты и можно проводить мониторинг сети.

Можно бегло проверить безопасность своей сети с помощью Snort, расположенного в WUI в меню Security. Выберите нужный сетевой интерфейс; я выбрал тот, на котором работает файрволл, ведь большинство атак и вторжений производятся из интернета. Когда я взглянул на отчеты Acid (интерфейс Snort), там было огромное количество предупреждений; если бы не наш файрволл, сеть бы давно вышла из строя.

Еще я проверил безопасность серверов и рабочих станций внутри сети с помощью Nessus. Были найдены явные уязвимости, однако так как NST не содержит лицензии на Nessus, более подробный отчет представлен не был.

Безопасность под вашим контролем

NST, обладая сбалансированным набором средств сетевого мониторинга, анализа и безопасности, может дать явные преимущества сетевому администратору, ценой одного лишь старого сервера. Через веб-интерфейс WUI упрощаются все задачи. Работать с ним могут даже неопытные администраторы, которые не пользовались Linux (и особенно консолью) и таким образом задействовать всю мощь сетевых средств с открытым исходным кодом.