Библиотека сайта rus-linux.net

Ошибка базы данных: Table 'a111530_forumnew.rlf1_users' doesn't exist

Как с помощью CIITIX-WiFi настроить беспроводную сеть WPA/WPA2 с аутентификацией radius

Оригинал: "How To Set Up A Wireless Network Using WPA/WPA2 With Radius Authentication With CIITIX-WiFi"Автор: Lashfay

Дата публикации: September 9th, 2010

Перевод: Н.Ромоданов

Дата перевода: ноябрь 2010 г.

Предисловие

Более подробную документацию можно загрузить с сайта http://ciitix.ciit.net.pk, туда же можно обратиться за поддержкой. И не забудьте посетить форумы. Настоящий документ является кратким руководством по настройке беспроводной сети с шифрованием WPA / WPA2 и аутентификацией radius. В этом документе будут рассмотрены только основы, в нем не рассматриваются все возможности и функции, но с этой информацией и основными знаниями настроек сетей вы сможете очень быстро получить работающий вариант. В данном руководстве не предполагается, что речь идет о Linux, и большая часть изложения сопровождается скриншотами.

Я хотел бы поблагодарить команду, которая создала этот простой способ реализации аутентификации radius для WiFi, и думаю, что это единственный пакет, который направлен на решение задачи "под ключ", не требует компиляции, настройки базы данных и тому подобного. В конце концов, каждый имеет право беспокоиться о поддержке ИТ-инфраструктуры в рабочем состоянии. Я решил сделать настоящее руководство для пользователей, желающих попробовать аутентификацию radius для WiFi. На момент написания настоящего руководства данный проект все еще очень новый и его последняя версия v1.1.

Предварительные требования

1) Вы должны скачать файл ISO и подготовить его для установки; смотрите ссылку http://ciitix.ciit.net.pk.

2) У вас есть точка доступа / беспроводный маршрутизатор, позволяющий осуществлять настройку WPA / WPA2 Enterprise.

3) У вас есть навыки работы с сетью и настройки компьютеров, а также есть аппаратное обеспечение, готовое к установке CIITIX-WiFi.

Персональный компьютер, на который вы будете устанавливать CIITIX-WiFi, не обязательно должен быть специальной супермашиной, но если этот подход рассматривается как критически важный, вам лучше воспользоваться новым оборудованием или виртуальной машиной.

Аппаратура, на которой происходила установка при подготовке данного руководства, являлось сервером VMWare ESXi, с одним виртуальным процессором, одним виртуальным жестким диском (4 Гб) и с 768 Мб оперативной памяти.

И только одна мелочь — все это простаивало, достаточно было процессора на 10 МГц и 7Мб оперативной памяти. Хватило бы любого компьютера Pentium 3.

Начинаем

Запишите ваш файл ISO на CD, вставьте его в дисковод и загрузитесь с компакт-диска. Убедитесь, что у вас на жестком диске нет важных данных, поскольку в процессе установки все данные на диске, на котором будет осуществляться установка, будут уничтожены.

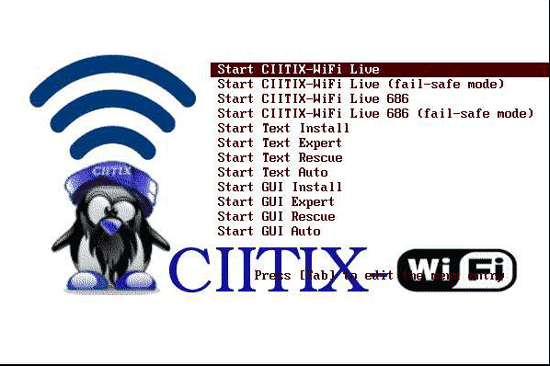

1) После того, как система будет загружена, вы увидите следующий экран, на этом этапе вам следует выбрать вариант "Start GUI Install" ("Начать установку графического интерфейса") и нажмите клавишу ввода.

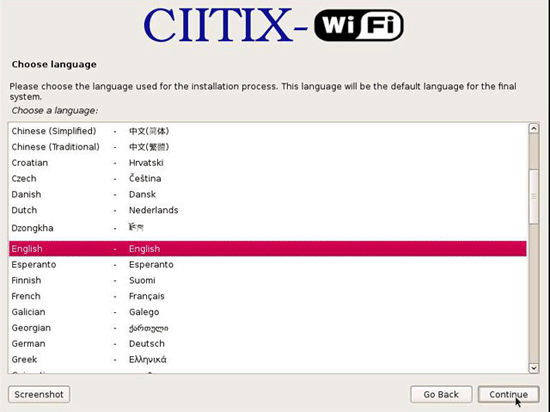

2) На следующем экране вам нужно выбрать язык.

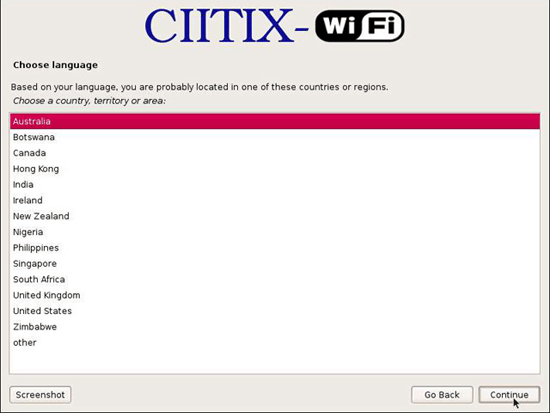

3) Выберите ваш географический регион:

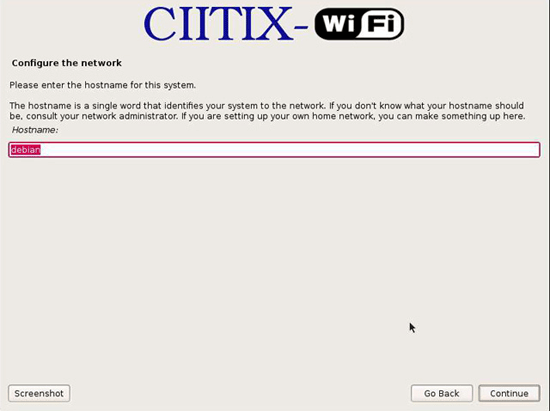

4) Введите имя хоста, если не знаете, какое, оставьте имя debian:

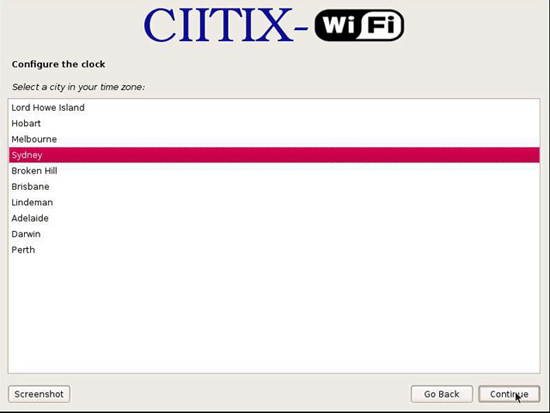

5) Настройте системные часы / выберите часовой пояс:

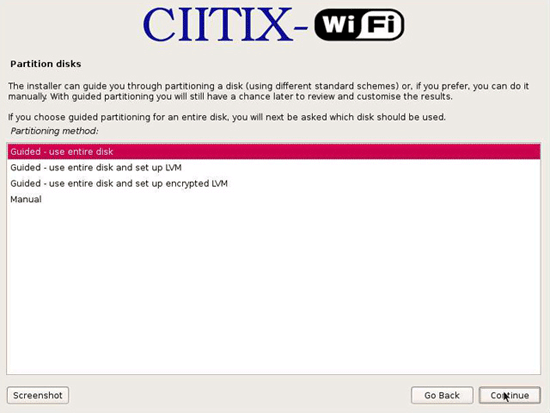

6) Разметьте ваш жесткий диск, на котором осуществляете установку, на разделы, выберите вариант Guided - use entire disk (Автоматический режим — используйте весь диск):

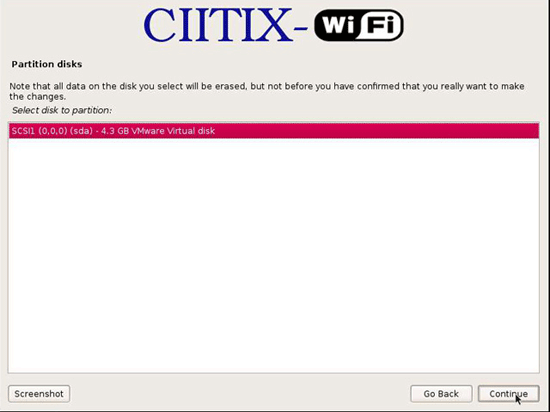

7) Выберите жесткий диск:

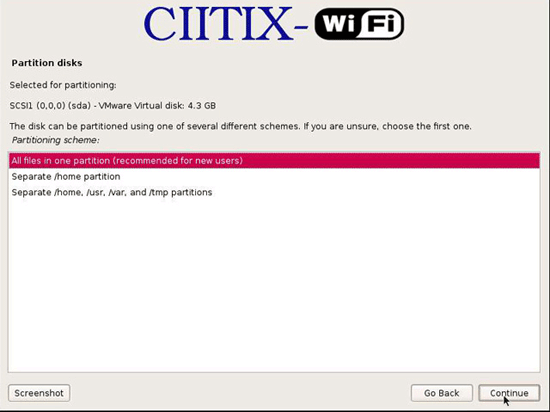

8) Выберите все файлы (All) в первом разделе:

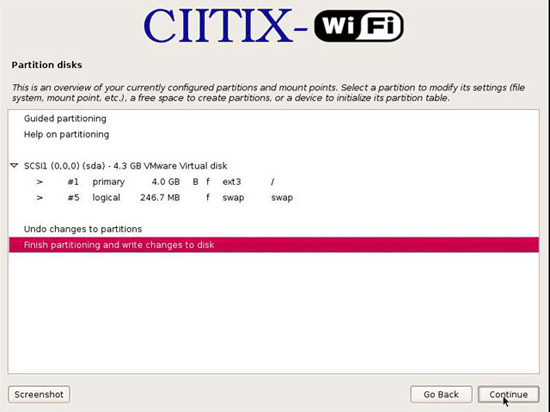

9) Выберите Finish partitioning and write changes to disk (Завершить разметку и записать изменения на диск):

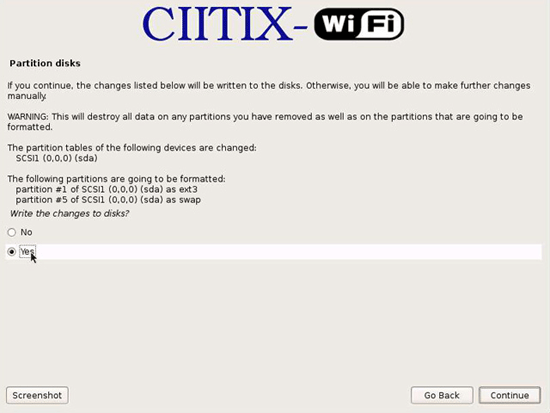

10) Выберите Yes (Да) — все данные на диске будут стерты!

11) Расслабьтесь, пока идет установка...

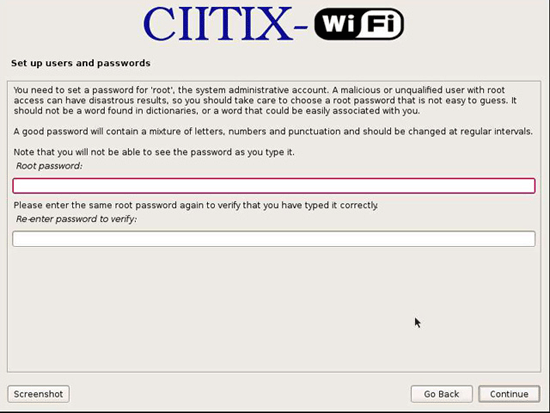

12) Затем инсталлятор запросит у вас имя пользователя и пароль, которыми вы будете пользоваться позже при администрировании системы. Заполните эти поля, здесь показаны не все скриншоты, поскольку они тривиальны. Запомните пароль пользователя root!

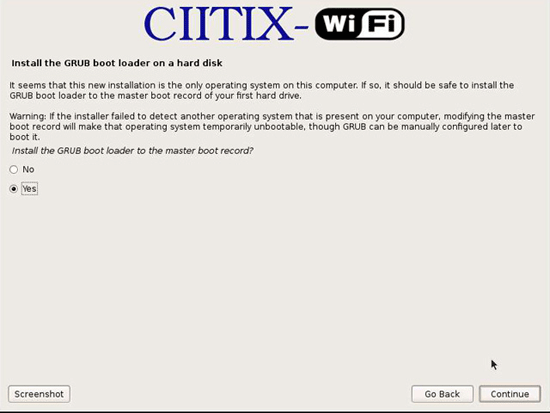

13) Выберите Yes (Да) для того, чтобы установить на диск загрузчик GRUB:

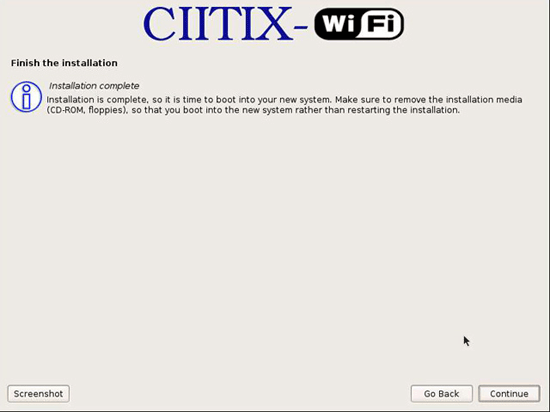

14) На этом установка завершена.

Теперь новый сервер аутентификации radius установлен и его надо перезапустить и загрузить. После завершения перезагрузки нужно будет узнать IP-адрес машины, чтобы мы могли ее администрировать.

15) После перезагрузки, войдите в машину с именем пользователя root и паролем, которые вы создали раньше.

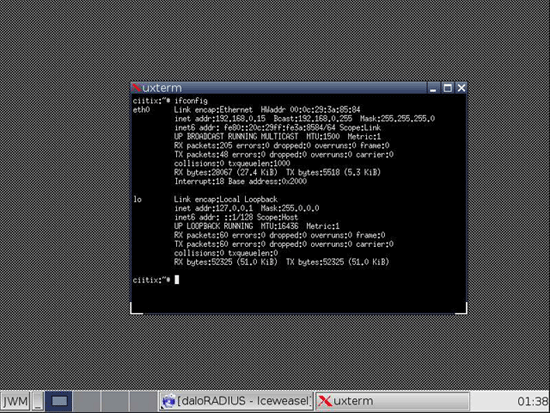

16) Теперь выберите JWM > Terminal и вы увидите, что откроется черный прямоугольник терминала, в котором наберите :

ifconfig

Затем нажмите клавишу ENTER. Будет выдан статус всех сетевых карт в системе. В моем случае карта eth0 имеет IP-адрес, равный 192.168.0.15 так, как это показано на рисунке. Ваш IP адрес будет другим. Определите адрес inet:

Администрирование системы осуществляется через веб-страницу. Некоторым пользователям нужно иметь возможность просматривать эту страницу через локальную сеть. По умолчанию это не происходит, т. е. это означает, что для того, чтобы добавлять пользователей и т. д., вам нужен физический доступ к машине, где работает система. Если вы не хотите разрешать удаленный доступ через веб-интерфейс, пропустите этот раздел.

Все, что нам нужно сделать, это отредактировать один текстовый файл и изменить один параметр. Если вы знаете, как редактировать файлы, то измените строку 290 следующим образом:

Allow from all

Изменяется файл /etc/apache2/apache2.conf. Нам нужно получить программу WinSCP и установить его на персональный компьютер, работающий под Windows. Эта программа похожа на браузер файлов, имеющийся в базовой комплектации Linux и работающий дистанционно. Скачайте его по ссылке http://winscp.net/eng/download.php и установите. После того, как вы установите эту программу, запустите ее и выполните следующие действия:

A) Нажмите кнопку NEW (Создать).

B) Занесите следующие данные:

host name = ip адрес машины user name = root password = пароль, который вы ранее создали

C) Нажмите кнопку Save (Сохранить).

D) Теперь щелкните по Login (Войти).

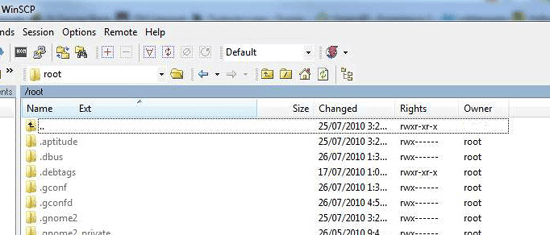

E) Дважды щелкните по двум точкам (..), находящимся в верхней части директория:

F) Теперь дважды щелкните по следующим элементам в указанном порядке:

etc apache2 apache2.conf

G) Файл apache2.conf будет открыт для редактирования. Перейдите вниз по файлу до строки 290 и занесите в нее следующее:

Allow from all

Щелкните по иконке, изображающей диск, с тем, чтобы сохранить изменения, а затем закройте окно.

Теперь в WinSCP перейдите по Commands > Open terminal (Команды> Открыть терминал) или с помощью клавиш Ctrl + T выполните то же самое, скопируйте следующую команду, а затем нажмите execute (выполнить):

/etc/init.d/apache2 restart

Веб сервер будет перезапущен, он повторно считает файл, который мы только что отредактировали, и теперь все будут иметь доступ из локальной сети через веб-интерфейс.

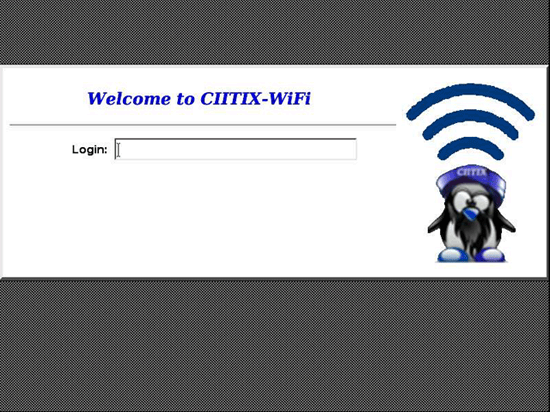

I) Используйте ваш веб-браузер — укажите в адресной строке IP адрес вашей машины. Замените 192.168.0.15 на ваш IP-адрес.

192.168.0.15/daloradius

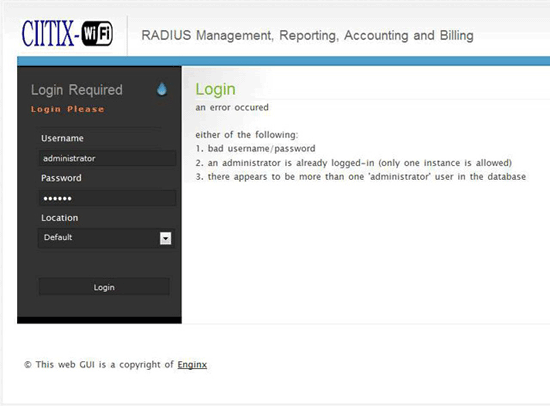

Вы увидите страницу входа в систему. Именем пользователя будет administrator, а паролем - radius. Если вы будете выполнять веб-администрирование по локальной сети, вам нужно будет изменить этот пароль. Если вы введете что-то неправильное, вы получите сообщение об ошибке:

Следующим этапом будет создание одного пользователя и NAS устройства.

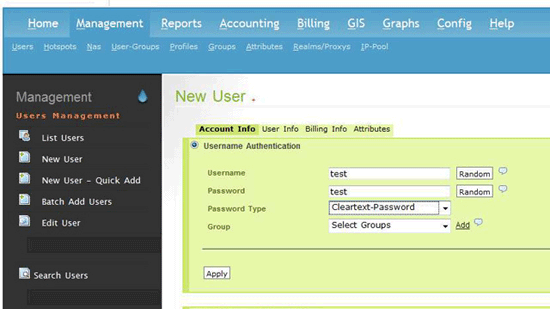

17) Перейдите по Management > User > New user (Управление > Пользователь > Новый пользователь) и введите имя пользователя и пароль по своему выбору. Убедитесь, что выбран Cleartext-Password в качестве типа пароля. После того как вы это сделаете, нажмите кнопку Apply (Применить).

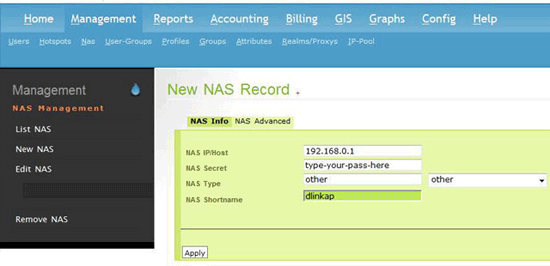

18) Перейдите по Management > NAS > New NAS ( Управление > NAS > Новый NAS.

A) Введите IP адрес вашей точки доступа или маршрутизатора, в данном случае это 192.168.0.1

B) Создайте пароль в NAS Secret.

C) NAS Type = other (если вы не используете точку доступа Cisco AP, то выберите other - другое).

D) Создайте короткое имя NAS, в данном случае я выбрал dlinkap:

Теперь, когда мы все сделали, нам нужно войти в точку доступа или маршрутизатор и настроить его так, чтобы использовался новый сервер аутентификации.

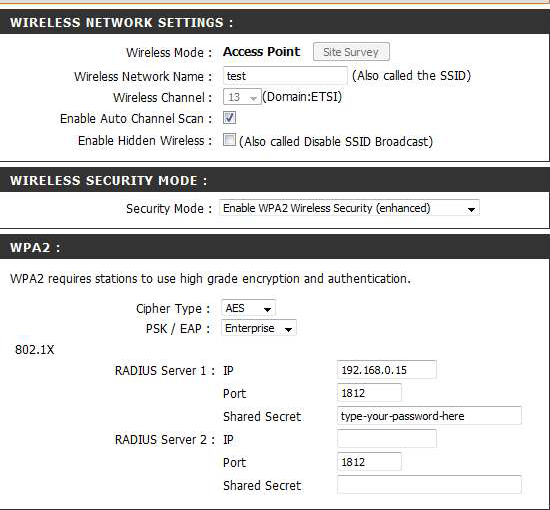

На скриншотах, приведенных ниже, показана точка доступа D-Link DAP-1150. Практически все точки доступа аналогичны, и вам нужно найти, где в вашей точке доступа сохраняются эти настройки. Все, что вам нужно сделать, это чтобы в точке доступа использовалось шифрование WPA или WPA2 Enterprise и указать сервер radius, вот и все. IP-адресом сервера radius является IP-адрес сервера CIITIX-WiFi, порт - всегда 1812, общий секретный пароль это тот, который вы создали, когда мы добавляли устройство NAS.

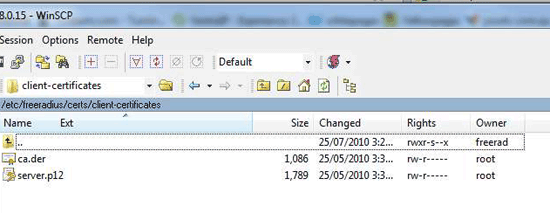

Осталось только получить копии сертификатов, которые наша рабочая станция будет использовать для входа в систему. Используйте WinSCP и перейдите к

/etc/freeradius/certs/client-certificates

Вы увидите два файла. Скопируйте их на ваш рабочий стол, вы можете просто их перетащить мышкой из WinSCP. Имеет смысл скопировать их на флешку для удобства установки на других компьютерах. Ранее мы показали, где взять и как использовать WinSCP.

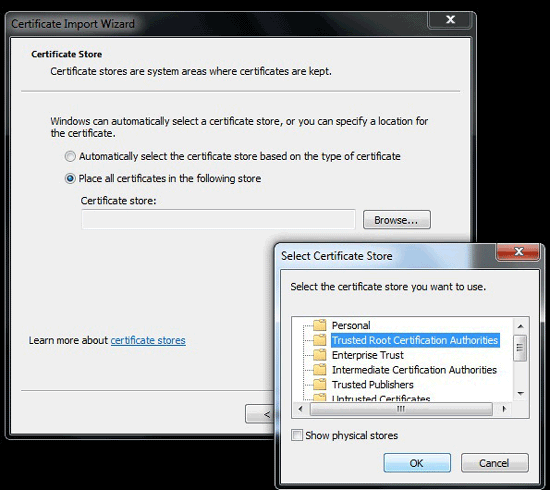

В Windows 7 вы можете дважды щелкнуть по одному из этих сертификатов и появится мастер установки, который поможет вам выполнить настройку.

Убедитесь, что вы указали установить их в качестве доверенных корневых сертификатов. То же самое относится к Windows XP, Vista. Теперь при попытке подключиться к беспроводной сети вам будет предложено ввести пароль. Введите имя пользователя и пароль, которые вы создали в подразделе "users" ("пользователи") раздела "Web management" ("Управление через веб") и все. Пароль для сертификата вы создали, когда вы устанавливали ciitixwifi!

Краткая инструкция по установке сертификатов:

1) На рабочей станции выберите ca certificate > выберите open > выберите установку сертификата install certificate > выберите next > выберите choose, поместите в хранилище store > выберите browse > подтвердите, что это доверенный корневой сертификат trusted root certification > выберите ok > выберите next > выберите finish:

2) Дважды щелкните по server certificate > выберите next > выберите next > введите пароль ciitixwifi > выберите next > поместите в хранилище store > выберите найти browse > подтвердите, что это trusted root ca > выберите ok > выберите next > выберите finish.

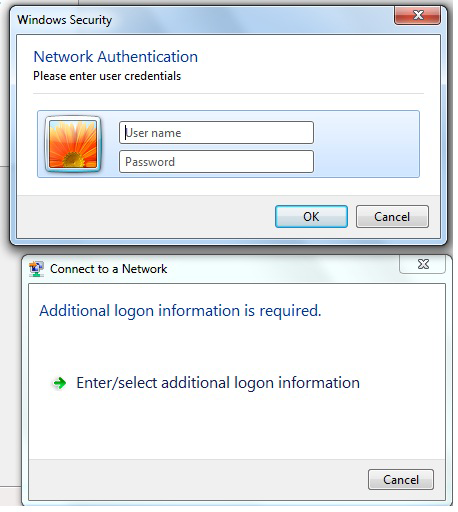

Вот и все. При попытке подключиться к сети Wi-Fi, будет автоматически использоваться сертификат и будет выдан запрос на ввод имени пользователя и пароля так, как это показано на рисунке ниже.

Первый раз при использовании сертификата Windows может пожаловаться. Это нормально и не будет повторяться после первого раза. Это связано с тем, что сертификат самоподписывающийся и он запрашивается с сервера CIITIX-WiFi. Устройства Iphone и Ipad будут автоматически получать сертификаты с сервера. Вам не нужно устанавливать их вручную. Пользователям Linux необходимо установить сертификаты. Есть много различных вариантов Linux, но в некоторых дистрибутивах, таких как Linux Mint, базирующемся на Ubuntu, сертификаты можно установить с помощью двойного щелчка по ним. Опять появится мастер, который поможет вам.

Другие устройства, в которых работают встроенные операционные системы, такие как, например, Nintendo Wii, могут быть несовместимы с технологией аутентификации уровня предприятия (Enterprise Authentication).