Библиотека сайта rus-linux.net

Сканирование wifi-сетей в Ubuntu с Ettercap

Автор: В. СемененкоДата публикации: 3 августа 2011 г.

Риторика

Сканирование беспроводных сетей wifi занятие такое же простое, как и компилирование приложений из исходников в оперционной системе Linux. Если вы хотите проверить, насколько разбирается ваш сосед в деле компьютерной безопасности или же вообще в компьютерных технологиях. А также узнать о нем несколько больше, чем он сам этого хочет. И при этом он, фактически, сам предлагает вам это сделать благодаря своей безграмотности. Тогда прошу следовать дальше, по волнам этого описания.

Героем этой статьи будет недольшая, но умная и шустрая программка по имени ettercap. Она очень распространена в мире Linux и есть в репозиториях практически всех дистрибутивов. Ettercap, как любая истинная unix-программа, имеет две ипостаси: чистый, не замутненный всякими кнопками и свистелочками интерфейс командной строки CLI; более тяжелый, но удобный для новичков графический GUI (написанный на библиотеках GTK, а занчит, расчитаный на работу прежде всего под Gnome.).

Под программу ettercap, помимо того, что она сама умеет делать многое, существует большое колличество плагинов, которые значительно расширяют ее возможности. С помощью ettercap вы можете сделать многое из того, что бы хотели.

Конечно, ettercap не единственная утилита такого рода. Существует не менее известная и "навороченная" aircrack-ng. Но здесь мы остановим свой выбор именно на ettercap. И вы увидите, почему.

Работу программы ettercap я буду приводить на примере дистрибутива Blackbuntu. Это очень неплохая операционная система для пентестинга, которая "появилась на свет" совсем недавно. Она представляет из себя переработанную и дополненную необходимыми программами и утилитами Ubuntu (если быть точнее - Ubuntu 10.10). Так что те, кто привык работать с этой ОС, почувствуют себя в Blackbuntu в привычной обстановке. Набор программ для пентестинга почти не уступает хорошо известному BackTrack. Ну, а оформление дистрибутива заслуживает отдельной темы для обсуждения. Однако, мы отвлеклись. Переходим к программе ettercap.

Установка ettercap в Ubuntu

Инсталляция пакета ettercap в этом дистрибутиве очень проста и обходится одной строкой:

$ sudo apt-get install ettercap-gtk

Настройка ettercap

Нам нужно немного настроить программу для правильной ее работы. Для этого открываем конфигурационный файл ettercap.conf и производим небольшую правку:

$ sudo nano -w /etc/ettercap.conf

Первым делом, находим в файле строки с gui и uid. Меняем их значение на 0:

Так мы делаем для того, чтобы программа по умолчанию запускалась с правами суперпользователя root.

Второе - нам нужно найти раздел [dissectors], в котором раскомментировать две строчки:

Сохраняем резульат работы Ctrl-O и выходим из nano. Этой настройкой мы разрешаем программе выполнять проброс пакетов.

Запускаем ettercap

Запускаем программу (с правами root) из командной строки. Указав параметры:

- -i wlan0 - беспроводной сетевой интерфейс компьютера (в большинстве случаев он именуется wlan0)

- -G - параметр, указывающий программе запуститься с графическим интерфейсом.

Главное окно Ettercap

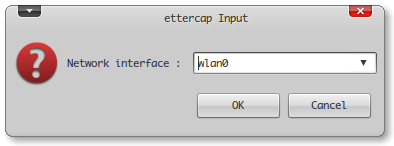

Если же мы не укажем при запуске параметр -i wlan0, то появится диалоговое окно выбора интерфейса, в котором нам все равно прийдется его выбрать, но на этот раз уже из списка:

Выбор сетевого интерфейса в ettercap

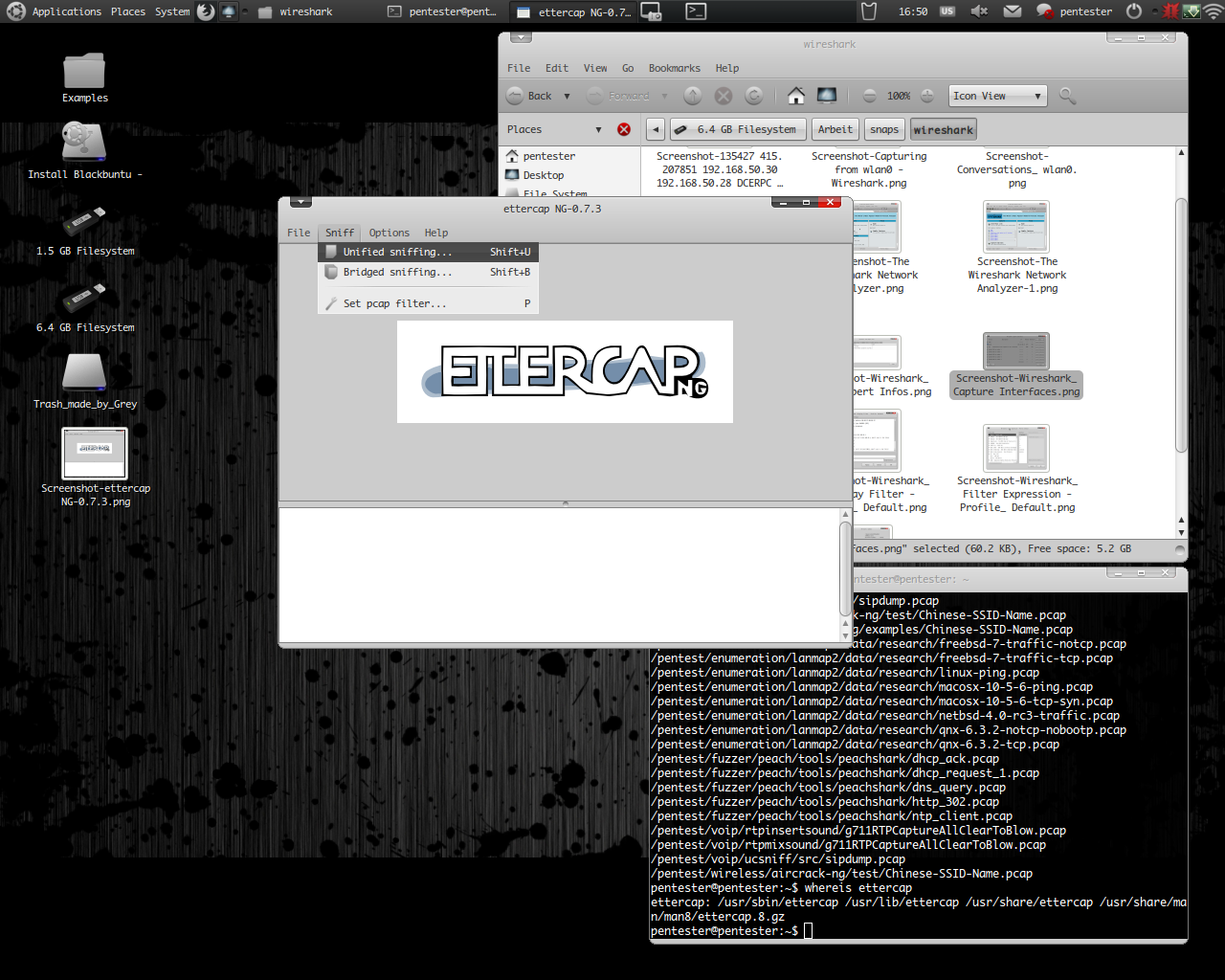

Переходим в главное меню программы по пунктам Sniff - Unified Sniffing (Shift+U).

Ettercap Unified Sniffing

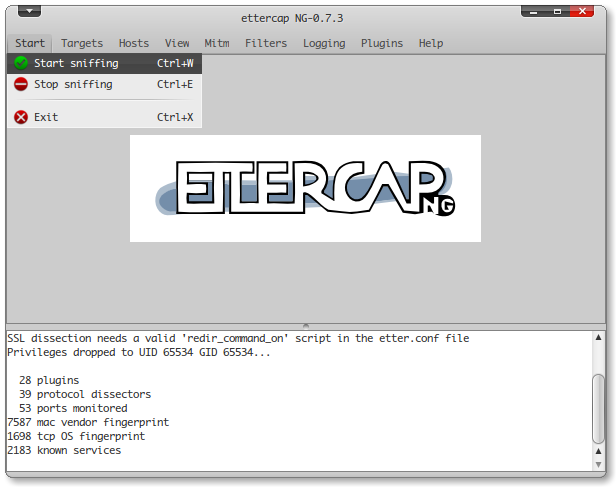

Запускаем процесс сниффинга. Переходим в меню Start - Start Sniffing (Ctrl-W).

Запуск сниффинга в ettercap

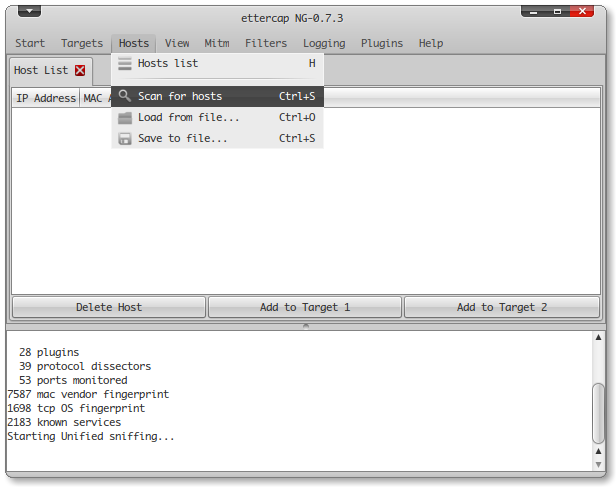

Теперь нам нужно просканировать сеть на предмет доступных хостов. Переходим Hosts - Scan for hosts (Ctrl-S):

Запуск сканирования хостов в ettercap

Когда сканирование будет завершено, снова переходим в меню Hosts (H) и смотрим список обнаруженных в сети машин:

Смотрим список хостов

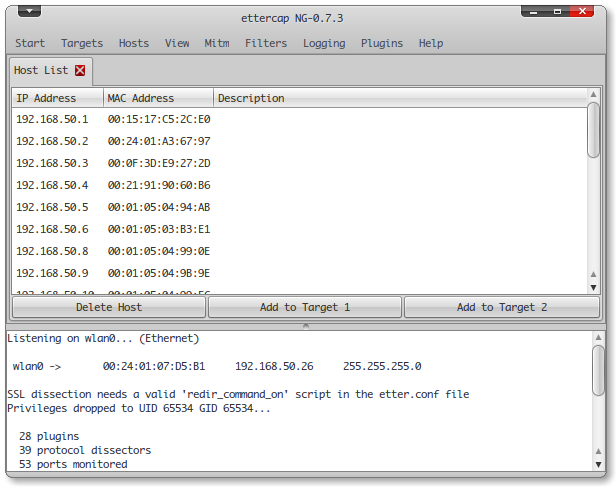

Полученный ettercap список "живых" хостов

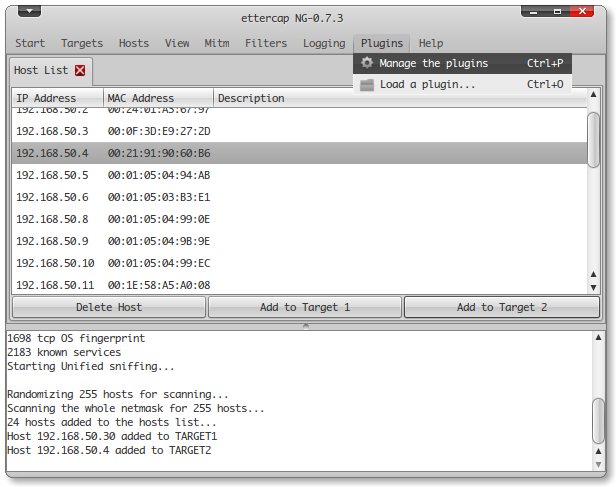

Выбираем те машины, трафик между которыми мы бы хотели "прослушивать". Логично было бы предположить, что даже если мы выберем только два хоста для этой цели, одним из них наиболее целесообразно - должен быть роутер. На сегодняшний день практически невозможно встретить сети, которые бы не строились на основе маршрутизатора. Первой машиной выбираем клиента локальной сети. Выделяем мышью IP-адрес этого хоста из списка и нажимаем кнопку "Add to Target 1". Таким образом мы добавили хост в качестве первой цели. Теперь аналогично выбираем IP-адрес роутера и, нажав кнопку "Add to Target 2", добавляем этот хост в качестве второй цели. Должна получиться примерно следующая картина:

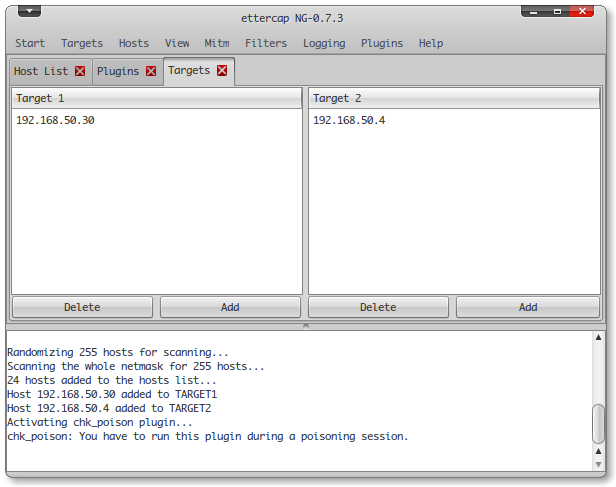

Добавление хостов-целей в ettercap

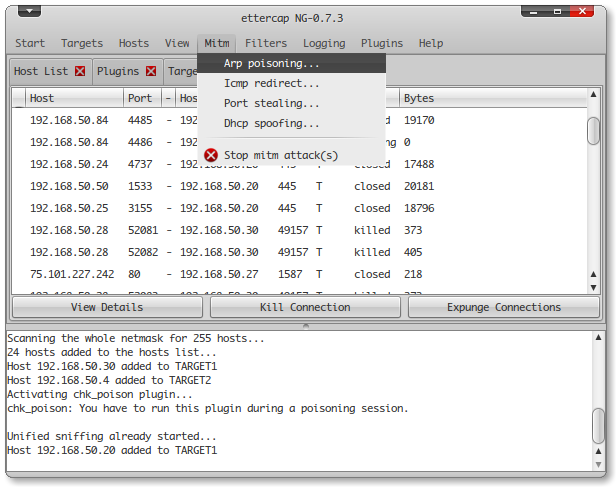

Переходим в меню MITM - Arp Poisoning.

Запуск режима arp poisoning в ettercap

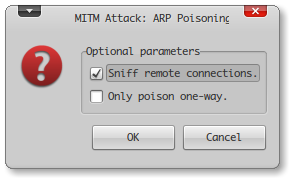

Ставим галочку на Sniff Remote connections в появившемся диаговом окне настройки этого режима.

Sniff Remote в ettercap

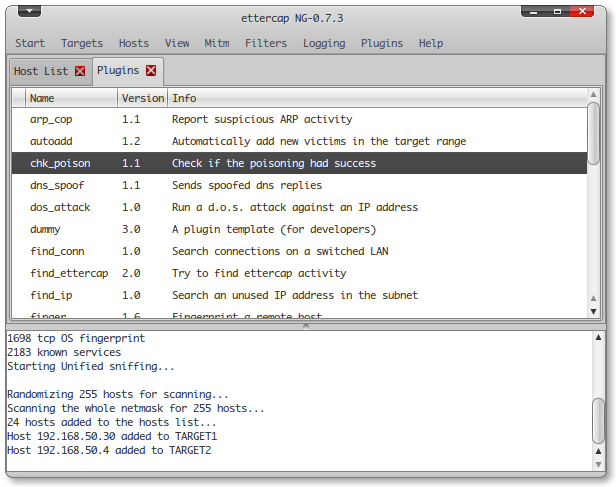

Теперь нам нужно перейти в меню плагинов и выбрать один из них - chk_poison. Работа этого плагина ясна из его названия - он проверяет, включился ли у нас режим перехвата

arp poisoning. Переходим в меню Plugins - Manage the Plugins, находим chk_poison и двойным щелчком запускаем его.

Переходим в управление плагинами в ettercap

Окно управления плагинами в ettercap

Если режим перехвата включился успешно, то в окне логов мы должны увидеть следующую запись:

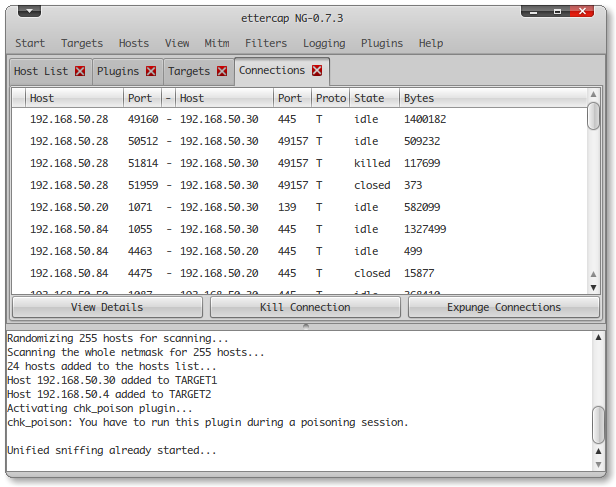

Вот теперь можно расслабиться и посмотреть, как идет сам процесс сниффинга. Переходим в меню View - Connections и смотрим, что у нас получилось.

Процесс сниффинга в ettercap

Как видите, окно Connections достаточно информативное. Показываются IP-адреса машин, их состояние (state), колличество переданных байт между каждой из них. Если хотим увидеть более подробную информацию (то, что передается), выбираем из списка строку и двойным щелчком открываем ее. Появится отдельное окно, в котором показаны перехваченные между этими машинами пакеты.

Ettercap настроен так, что автоматически отлавливает и сохраняет пароли и логины, передаваемые по локальной сети. Осталось только немного подождать.