Библиотека сайта rus-linux.net

Ошибка базы данных: Table 'a111530_forumnew.rlf1_users' doesn't exist

Установка и работа Armitage в BackTrack Linux

Оригинал: ArmitageАвторы: коллектив авторов

Дата публикации: май 2011 г.

Перевод: В. Семененко

Дата перевода: июль 2011 г.

Установка Armitage в BackTrack

Чтобы установить (Примечание. Предполагается, что его нет в системе. В дистрибутиве BackTrack 5 этот пакет является предустановленным.) Armitage в BackTrack, достаточно выполнить несколько простых действий:

1.Обновляем репозиторий:

2. Устанавливаем пакет armitage:

Armitage взаимодействует с фреймворком Metasploit с помощью RPC-демона, поэтому нам нужно сперва его запустить:

Так как Armitage хранит результаты своей работы в базе данных MYSQL, то запускаем MYSQL-сервер:

Запускаем Armitage, задав команду armitage.sh

из директории /pentest/exploits/armitage. Результатом будет

появление диалогового окна подключения к базе данных. В дистрибутиве

BackTrack по умолчанию для базы данных MYSQL задана пара логин:пароль root:toor,

а для PostgrSQL - postgres:toor.

Сканирование в Armitage

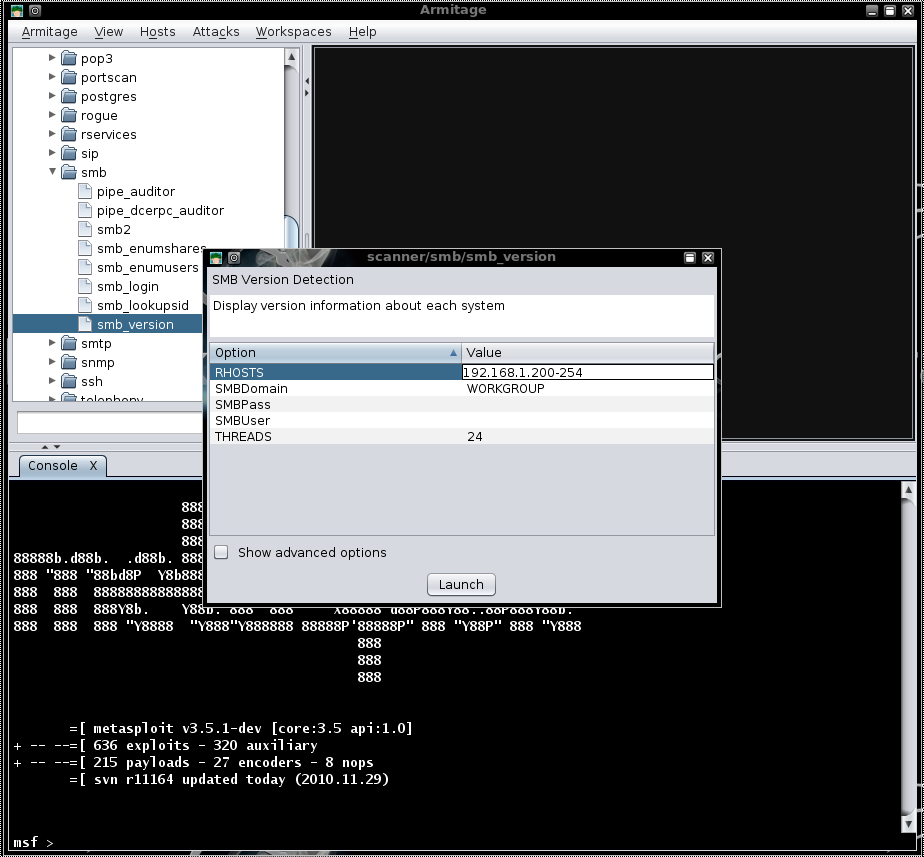

Для сканирования запускаем Armitage, раскрываем дерево модулей и двойным щелчком выбираем сканер, который хотим использовать. В нашем случае это "smb_version". Устанавливаем значением параметра RHOSTS целевой диапазон адресов.

Настройка сканирования в Armitage

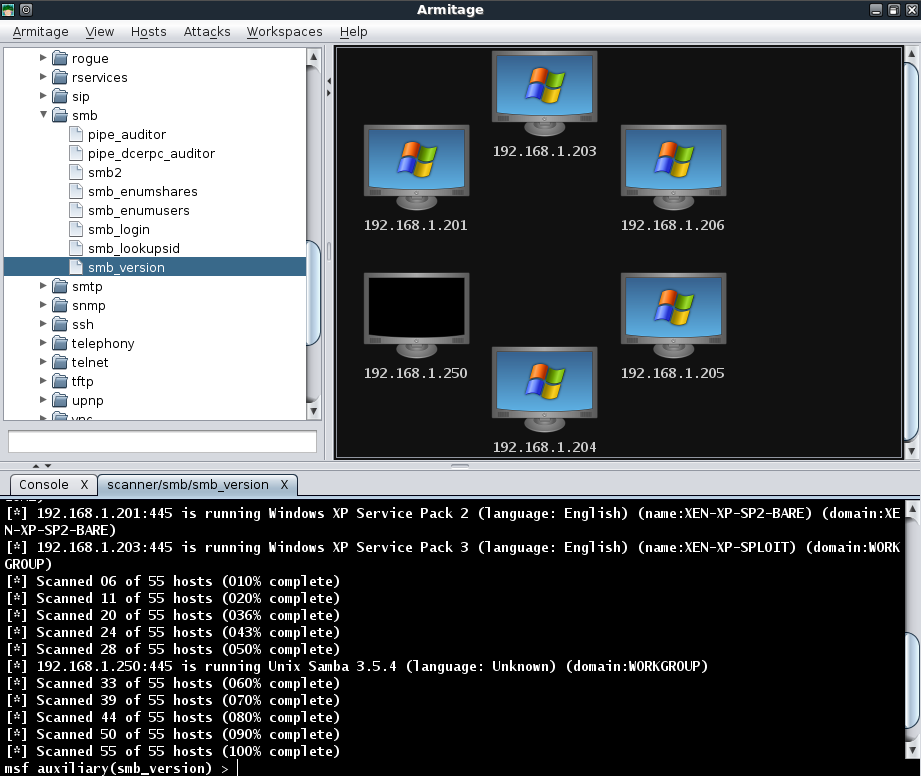

Нажимаем кнопку "Launch" и ждем некоторое время, пока завершится сканирование и отобразятся все обнаруженные хосты. В визуальном режиме можно увидеть, установлена ли на этих хостах Windows XP или Windows 2003 Server.

Хосты, обнаруженные Armitage

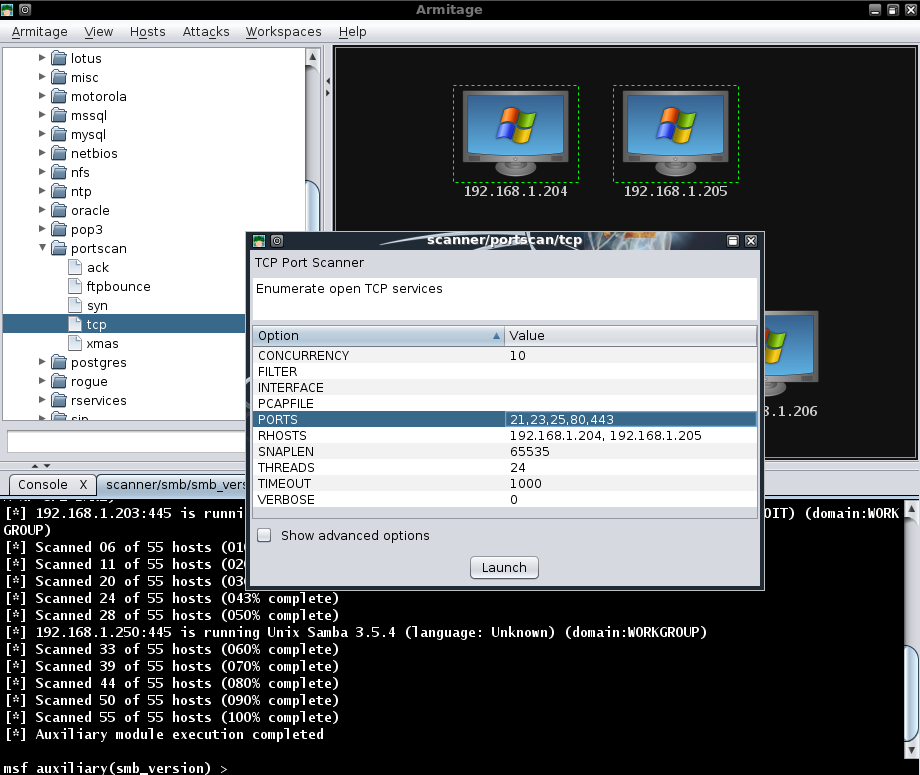

Если какой-либо из обнаруженных хостов нам не нужен, его можно легко удалить. Для этого выделяем его правым щелчком мыши, переходим по выпадающему контекстному меню Host - Remove Host и удаляем. На скриншоте мы видим в качестве результата два Windows 2003 Servers. Можно выбрать оба и выполнить дополнительное сканирование. Обратите внимание, что Armitage автоматически устанавливает значение параметра RHOSTS на основе вашего выбора.

Сканирование серверов в Armitage

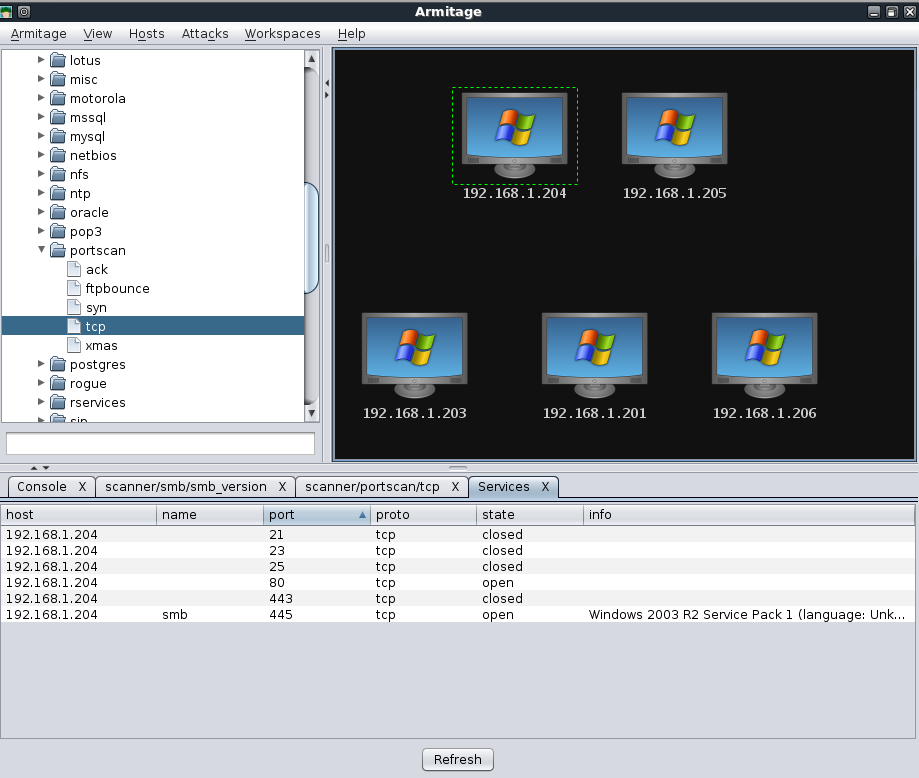

Правым щелчком мыши выбираем нужный хост и переходим по меню в пункт "Services". Откроется новая вкладка, в которой будут отображены все обнаруженные Armitage сервисы этого хоста.

Сервисы, обнаруженные на хосте

Даже если нами было проведено неполное сканирование хоста, все равно мы получим достаточно информации о целевой машине, представленной в удобочитаемом виде. В дополнение, вся собранная информация также сохраняется в базе данных MYSQL.

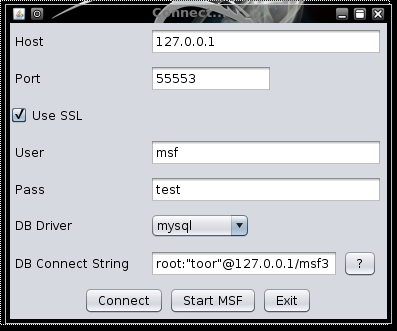

Armitage, подключаемый к базе данных

Выбираем флажком "Use SSL", проверяем все остальные настройки и нажимаем на кнопке "Connect". Появиться основное окно Armitage.

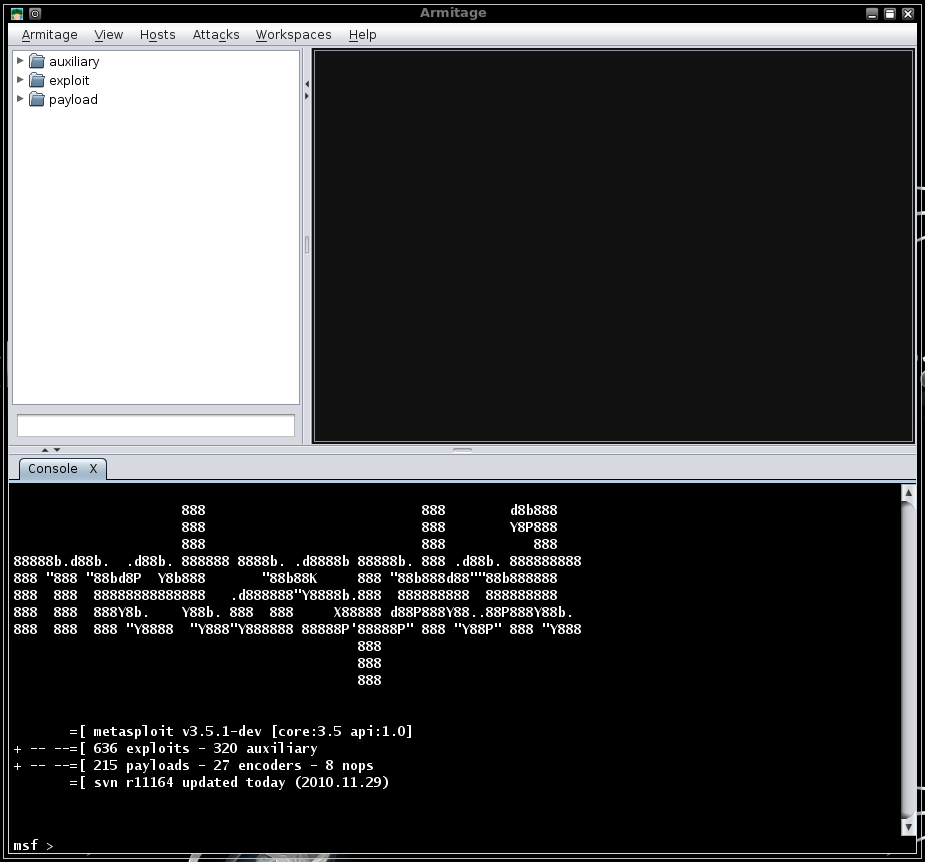

Запущенный Armitage

Эксплоиты в Armitage

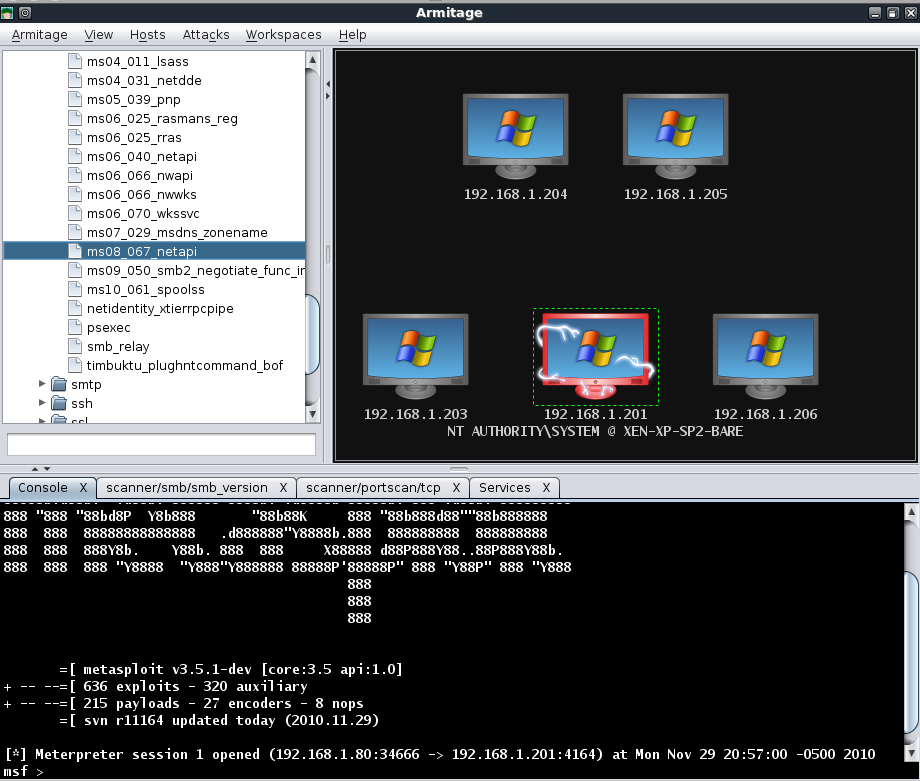

Сканированием, которое мы выполнили ранее, нами было обнаружено, что

одна из наших целей имеет установленную Windows XP SP2. К этой

операционной системе мы можем применить эксплоит MS08-067. В целевом

окне выбираем хост, который мы хотим атаковать, в дереве сплоитов в

левом окне находим и выбираем сплоит ms08_067_netapi и

двойным щелчком на нем открываем конфигурационное окно свойств

последнего.

Окно свойств сплоита ms08_067_netapi

Видим, что все параметры уже автоматически проставлены, исходя из тех, что мы задавали при сканировании сети. Нам осталось только нажать кнопку "Launch" и ждать, когда откроется сессия Meterpreter. Обратите внимание, что графический значок целевой машины при этом видоизменился. Обозначая тем самым, что к данному хосту был успешно применен эксплоит.

Машина, к которой был успешно применен эксплоит

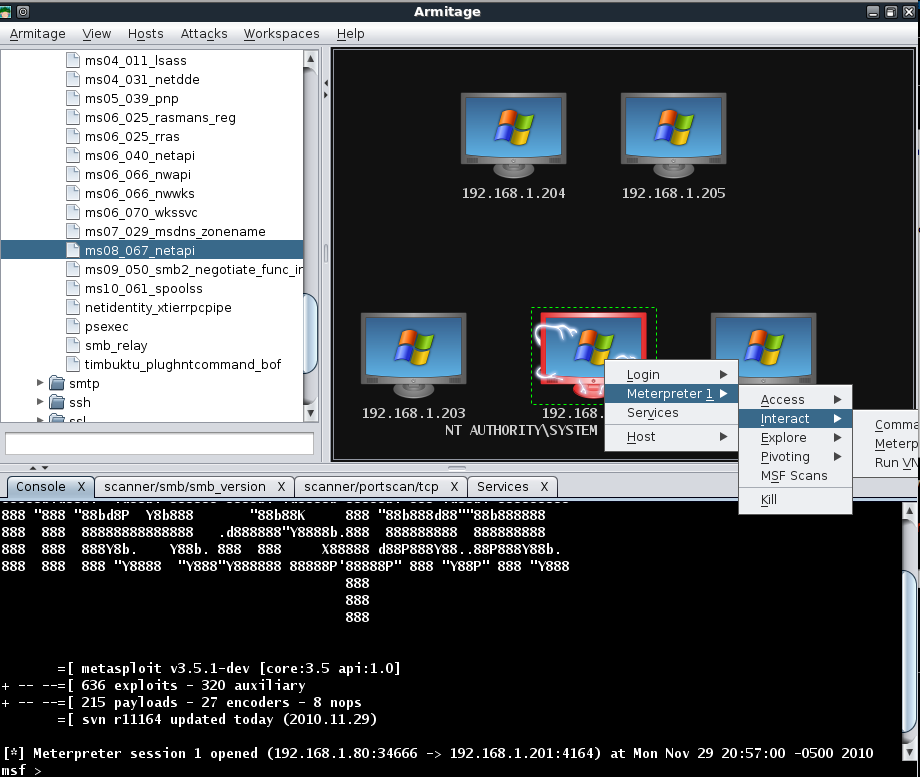

Если теперь мы сделаем правый щелчок мыши на этом хосте, то увидим новые полезные опции, доступные для нас.

Появились новые опции для атакуемого хоста

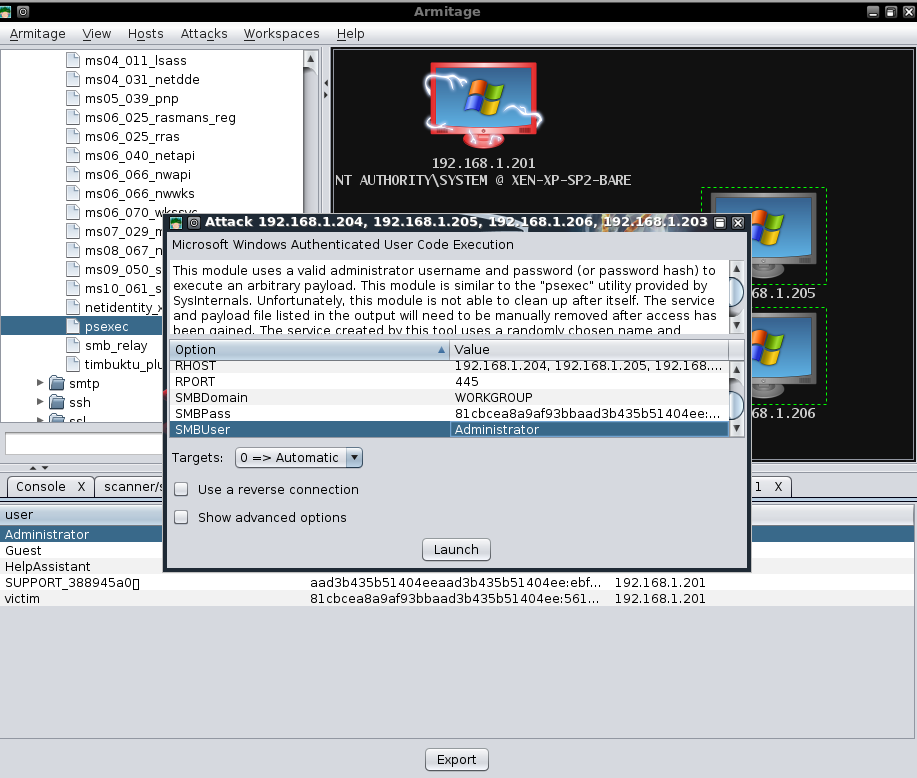

Выполняем dump хэшей на этом хосте, для того, чтобы получить из

этого дампа пароли и логины, которые мы будем использовать в дальнейшем

при подключении к другим машинам. Выбираем другие хосты и используя

модуль psexec и полученную пару логин-пароль администратора.

Окно свойств модуля psexec

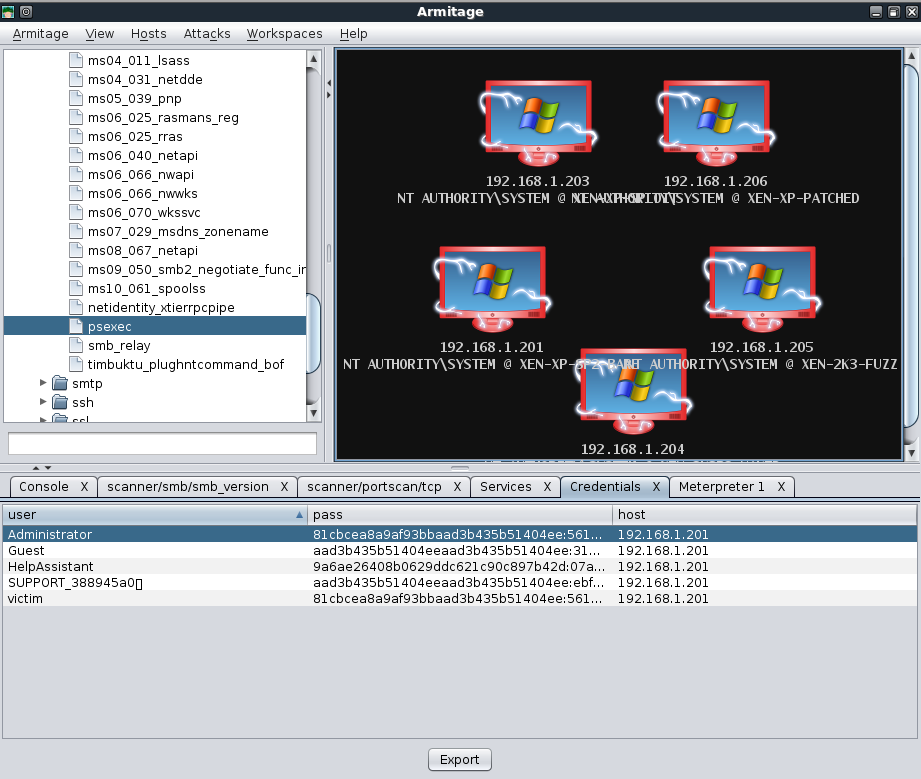

Жмем на кнопку "Launch" и ждем, когда нам откроются еще больше командных оболочек Meterpreter.

Новые хосты, к которым был получен доступ

Что сказать в Заключение

Из этого краткого обзора мы видим, что Armitage представляет из себя превосходный графический интерфейс к фреймворку Metasploit. Благодаря ему существенно облегчается выполнение задач и уменьшается время на ввод команд.

Статическая web-страница не может в полной мере представить всю мощь и привлекательность Armitage. К счастью, автором проекта были созданы несколько обучающих видеороликов, которые более полно раскрывают его "детище". Видеоматериалы вы можете найти и просмотреть по следующему адресу: http://www.fastandeasyhacking.com/media.