Библиотека сайта rus-linux.net

| Назад | Введение в Armitage | Вперед |

5. Применение эксплоитов

5.1 Удаленные эксплоиты

Прежде чем начать атаку, вы должны выбрать оружие, с помощью которого будете ее выполнять. Armitage существенно упрощает процесс подбора подходящего инструмента. Воспользуйтесь пунктом меню Attack - Find Attack для генерации меню Attack для каждого из хостов. Сам процесс подбора осуществляется с помощью утилиты db_autopwn, входящей в состав фреймворка Metasploit. Ею будет создан рекомендуемый список эксплоитов для каждого хоста в отдельности, на основе предварительно собранной о нем информации. Если такая информация была собрана с помощью сканирования уязвимостей, вам следует использовать опцию by vulnerability.

Теперь вы можете применить к нужному хосту эксплоит, выделив необходимый хост правой кнопкой мыши, перейдя в контекстном меню в пункт Attack и выбрав в нем сплоит. Для того, чтобы было можно просмотреть список наиболее подходящих в данный момент атак, вам нужно убедиться в том, что для хоста установлена правильная операционная система. В меню Attack все сплоиты отсортированы на две группы: great и excellent.

Возможна ситуация, когда некоторые полезные эксплоиты (например, lsass) отранжирены как good и не попадают в меню Attack по этой причине (ранг сплоита good ниже, чем great или excellent). Однако, вы можете запустить их, используя панель модулей. Выделите хост (или хосты), к которым нужно применить эксплоит, и перейдите в панели к нужному сплоиту. Двойным щелчком запустите его и вы увидите появившееся диалоговое окно свойств последнего.

Если вы хотите изменить способ ранжирования эксплоитов в Armitage, перейдите в меню Armitage - Preferences. Попробуйте good или normal, если вам нужно больше сплоитов в меню Attack.

5.2 Какой эксплоит выбрать?

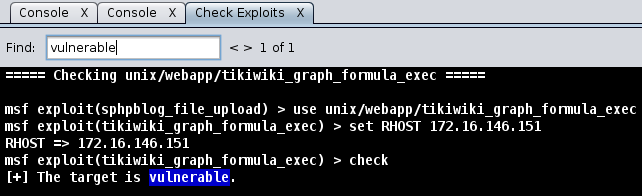

Есть два способа узнать, какой сплоит применить в каждой конктретной ситуации. Первый - это изучать эксплоиты, входящие в состав пакета Metasploit. Второй - знания приходят на практике. Некоторые сплоиты в Metasploit имеют встроенную возможность проверки. Она состоит из нескольких различных функций: проверка соединения с хостом, проверка на возможность применения сплоита к этому хосту. Например, после того, как вы выполните Find Attacks, Armitage покажет вам все web-эксплоиты, применимые к сервисам, обнаруженным на порту 80 удаленного хоста. Выберите Check exploits... для запуска команды, которая проверит каждый из этих эксплоитов. Когда все они будут проверены, нажмите сочетание клавиш Ctrl-F и поищите нужный по ключевому слову vulnerable. Эти шаги приведут вас к нужному и, самое главное, правильному сплоиту.

Подбор эксплоита в Armitage

Еще одним способом нахождения нужного сплоита является следующий: выберите хост и затем перейдите в пункт Services. Если у вас есть результаты сканирования с помощью NMap, внимательно изучите информацию в этом отчете - вас должно интересовать поле дополнительной информации: какое программное обеспечение используется на просканированных хостах. Затем перейдите на панель модулей и найдите все модули Metasploit, соответсвующие программам, установленным на удаленных хостах. Может случиться так, что один из эксплоитов может помочь вам в поиске информации, необходимой другому эксплоиту. Например, одним из таких модулей является Tomcat. tomcat_mgr_login выполнит поиск пары логин/пароль, которые вы можете использовать в дальнейшем. Как только вы получите эту пару, вы можете запустить сплоит tomcat_mgr_deploy для установки командной оболочки на удаленном хосте.

Если выполненные выше операции окончились неудачей, у вас есть еще одна возможность - воспользоваться опцией hail mary. Переход в меню Attacks - Hail Mary запускает такую функцию. Эта встроенная опция Armitage представляет из себя более продвинутую утилиту db_autopwn. После запуска, Hail Mary в первую очередь, произведет поиск эксплоитов, подходящих для атаки. Затем будет произведена фильтрация сплоитов на основе информации о хостах-целях. Например, Hail Mary не запустит эксплоит, работающий для OS Linux против хоста, на котором работает OS Windows. Затем отфильтрованные эксплоиты будут отранжирены по принципу - какой из них лучше всего запустить в первую очередь (то есть, какой из них с максимальной вероятностью будет работать с указанной целью-хостом). После того, как все эти подготовительные шаги будут выполнены, Hail Mary запустит сплоиты против указанной(ых) целей. Такой способ не гарантирует вам рабочей командной оболочки на удаленном хосте, но он является хорошим вариантом в том случае, когда вы не знаете, что делать дальше.

5.3 Запуск эксплоитов

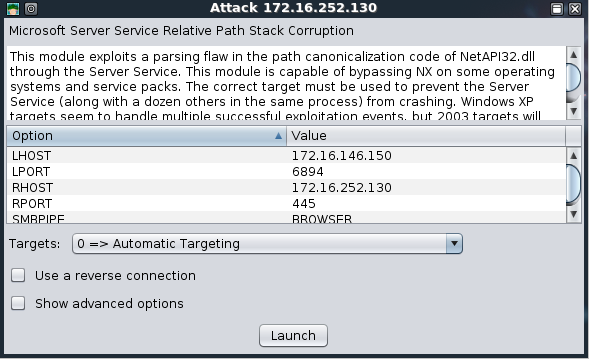

Диалоговое окно запуска эксплоита

Диалоговое окно запуска эксплоита предоставляет вам возможность задать значения переменных для модуля и выбрать - устанавливать ли обратную связь payload.

Переменные представлены в виде таблицы. Двойной щелчок на любом из этих параметров позволяет изменить его значение. Если переменной требуется имя файла в качестве значения, то двойной щелчок на этой переменной откроет диалоговое окно выбора файла в системе. В этом окне вы также можете просмотреть и установить дополнительные опции, установив флажок Show advanced options.

Armitage может за вас выбрать payload. Эксплоиты под OS Windows будут использовать Meterpreter payload. Эксплоиты под OS UNIX будут запускать командную оболочку.

Нажмите кнопку Launch для запуска сплоита. Если он будет успешно применен к указанному хосту, на целевой панели иконка этого хоста поменяет свой цвет. В дополнение к этому Metasploit отобразит соответствующее сообщение в любой открытой на данный момент консоли.

5.4 Клиентские эксплоиты

Armitage также позволяет быстро и легко настроить эксплоиты для работы с определенными программами-клиентами. Меню Attacks имеет подпункты, в которых можно выбрать сплоиты для применения к браузерам, почтовым программам и многим другим. Также есть возможность создавать файлы специального назначения (malware). Атаки, организованные таким способом, имеют предустановленную настройку обратной связи с запущенной сессией Metasploit. Handler (обработчик событий) эксплоита также будет заранее сконфигурирован.

Пункт меню Browser Autopwn создает URL-адреса, которые используются скриптом JavaScript для получения отчета о любом посетителе, который запустит соответствующий эксплоит браузера.

Пункт File Autopwn создает URL-адрес, который предназначен обеспечения работы множества различных специальных файлов (malware). Он служит для большего удобства в вашей работе. Перейдите по этой ссылке, скачайте файл и отправьте его вашей жертве. Или предоставьте эту ссылку жертве, чтобы она сама скачала его.

Хосты, на которых успешно запустился клиентский эксплоит, отобразятся в панели целей Metasploit, когда от них будет получен обратный сигнал и установится соединение. Armitage нет нужды знать об этих хостах раньше времени - они сами ему скажут о том, что они доступны.

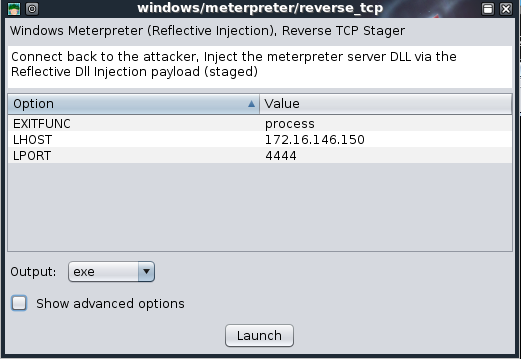

5.5 Генерирование payload

Эксплоиты являются великолепным инструментом, но вам не стоит забывать и о более простых вещах. Если вы заполучили доступ к удаленному хосту, то все, что вам теперь нужно - это запустить на нем необходимые вам программы. Armitage поможет вам в этом вопросе - он сгенерирует исполняемый файл из любого payload, входящего в состав набора Metasploit. Для этого выберите нужный payload в панели модулей, щелкнул мышью на нем дважды, и задайте для него соответствующие опции. Затем нажмите кнопку Launch. Откроется диалоговое окно, в котором фреймворк спросит вас, куда бы вы хотели сохранить сгенерированный исполняемый файл.

Генерирование payload

Когда процесс будет закончен, вы можете установить и настроить программу-listener для взаимодействия в этим файлом. При сохранении файла выберите в типе выходных данных multi/handler. Таким образом вы можете настроить событие, на которое должен реагировать payload.

Для Meterpreter и payload'ов командной оболочки вы можете подобрать необходимую программу-listener из целого списка, находящегося в меню Armitage - Listeners. Вариантов работы этих программ два. Они могут либо ожидать команд от payload. Или же могут ожидать возможности соединения с payload самим.

| Назад | Оглавление | Вперед |